近期,荷蘭奈梅亨拉德堡德大學研究人員發(fā)現(xiàn),市面上多種流行的固態(tài)硬盤( SSD drive)存在加密機制可繞過漏洞,無需密碼即可繞過硬盤加密措施,從而獲取到硬盤中的數(shù)據(jù)內(nèi)容。

拉德堡德大學研究人員Carlo Meijer 和 Bernard van Gastel,為此還專門發(fā)表了一篇論文《Self-encrypting deception: weaknesses in the encryption of solid state drives (自我加密欺騙-固態(tài)硬盤中的加密缺陷),文中詳細敘述了他們通過固件修改和接口調(diào)試,改變了固態(tài)硬盤中的密碼驗證方式,從而無需密碼解密了固態(tài)硬盤中的數(shù)據(jù)信息。

文中還提及,包括Samsung(三星)和Crucial(英睿達)在內(nèi)的多種固態(tài)硬盤產(chǎn)品,加密機制存在缺陷,未對硬盤數(shù)據(jù)實現(xiàn)完整加密,可無需密碼輕松實現(xiàn)加密機制繞過。

全盤加密(FDE,full-disk encryption)是硬件級加密,它是自動地將硬盤上的數(shù)據(jù)轉(zhuǎn)換成一種不能被人理解的形式。只有那些有密鑰的人才能“還原”轉(zhuǎn)換。如果沒有合適的認證密鑰,即使把硬盤移出,安裝到另一臺機器上,仍然不可獲得硬盤上的數(shù)據(jù)。

研究成果

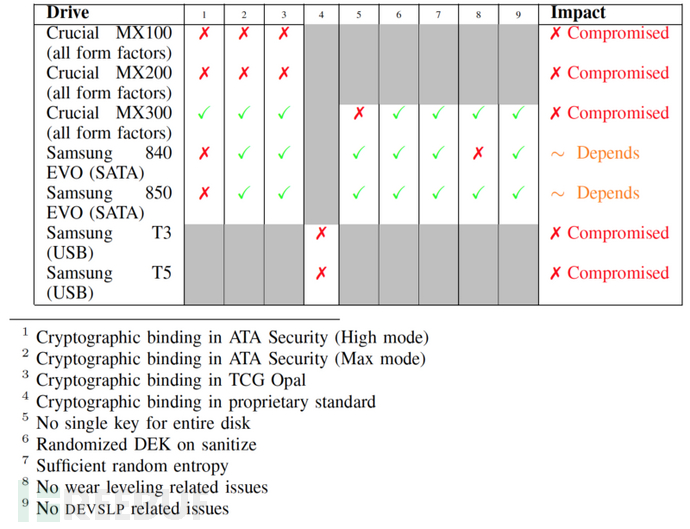

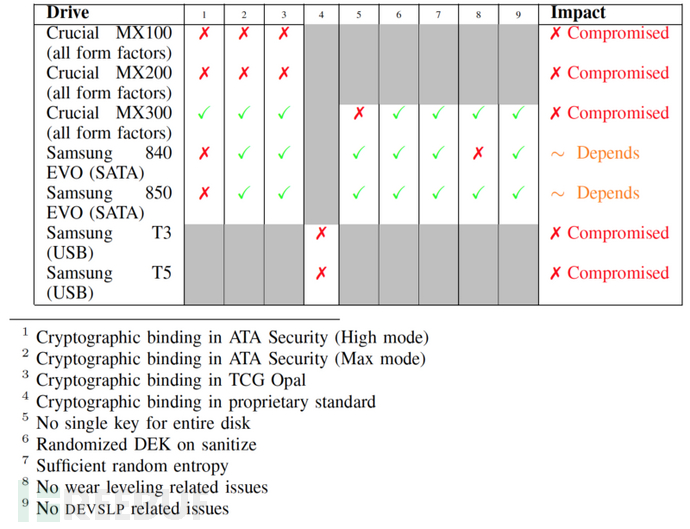

研究人員測試了多款固態(tài)硬盤產(chǎn)品,有Crucial MX100, Crucial MX200, Crucial MX300, Samsung 840 EVO, Samsung 850 EVO, Samsung T3 Portable, 以及 Samsung T5 Portable,這些產(chǎn)品都能通過同樣方法繞過加密獲取到硬盤中的數(shù)據(jù)信息。

研究人員表示:我們對多款SSD硬盤固件的全盤加密機制進行了逆向工程分析,理論上來說,硬件設(shè)備的安全措施和軟件實現(xiàn)類似,或者要強于軟件應用,但實際上,我們發(fā)現(xiàn)很多種硬件實現(xiàn)產(chǎn)品都存在非常嚴重的高危安全漏洞,多數(shù)測試產(chǎn)品直接不需要任何密鑰信息就能對其中的數(shù)據(jù)信息進行完整的提取恢復。

另外,更糟糕的是,支持硬盤加密的Windows中的 BitLocker 加密軟件,在加密固態(tài)硬盤之后,也可利用這種漏洞方式實現(xiàn)加密繞過。

無需密碼獲取硬盤數(shù)據(jù)

為了實現(xiàn)硬盤加密繞過,研究人員根據(jù)硬盤的調(diào)試端口、ATA安全模式的自加密標準、Opal存儲規(guī)范應用等特點,采用了一系列的分析測試技術(shù),

目前,這些漏洞已經(jīng)通過責任披露方式通報給了相關(guān)廠商,Crucial(英睿達)已經(jīng)公布了最新的補丁固件更新,而Samsung(三星)則只發(fā)布了針對 T3 和 T5便攜版固態(tài)硬盤的固件更新,對于非便攜版的固態(tài)硬盤,三星表示,希望用戶盡可能地使用軟件加密方式進行代替。

Crucial MX 100, Crucial MX 200, & Samsung T3 便攜版固態(tài)硬盤

針對Crucial MX 100, Crucial MX 200, & Samsung T3 便攜版固態(tài)硬盤,研究人員通過連接其JTAG測試組接口,對其密碼驗證方式進行了修改,以此實現(xiàn)了對硬盤數(shù)據(jù)的無需密碼訪問獲取,這樣攻擊者就能無限制地解鎖硬盤。

Crucial MX300 固態(tài)硬盤

Crucial MX300 固態(tài)硬盤同樣存在一個JTAG調(diào)試端口,但它是禁用未開放的。之后,研究人員使用了一種更復雜的手段,來對其固件程序進行了刷新,以此實現(xiàn)了多種操作的可執(zhí)行,其中就包括了可以解密密鑰和使用空密碼進行身份驗證。

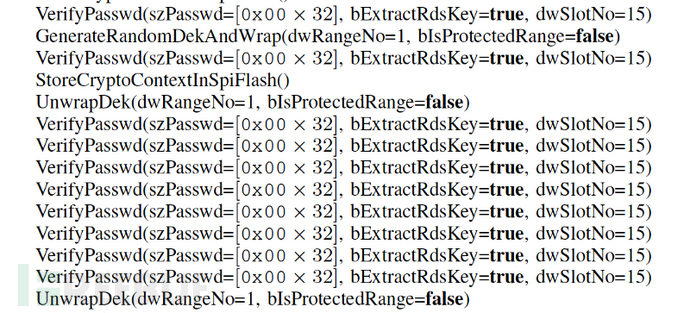

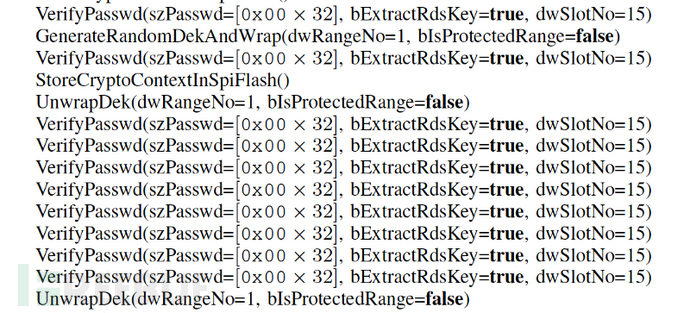

研究人員可通過MASTER PASSWORD CAPABILITY 位來重置密碼,而在Crucial MX300固態(tài)硬盤中,研究人員發(fā)現(xiàn),這個字節(jié)位竟然是一串空字符串,是的,這個用來加密全硬盤的密鑰信息是空的,是一串32個的空字符- 32 0×00 byte values:

Samsung 840 EVO 和 Samsung 850 EVO 固態(tài)硬盤

根據(jù)ATA安全模式的自加密標準的使用特點,研究人員通過連接JTAG調(diào)試端口,配合一種損耗水平問題(wear-level issue)修改密碼驗證,對加密密鑰進行了恢復,實現(xiàn)了對硬盤加密數(shù)據(jù)的訪問獲取。

Samsung 850 EVO 固態(tài)硬盤不存在損耗水平問題(wear-level issue),研究人員通過調(diào)試端口對其密碼驗證方式進行了修改。

默認的硬盤加密軟件 BitLocker 失效

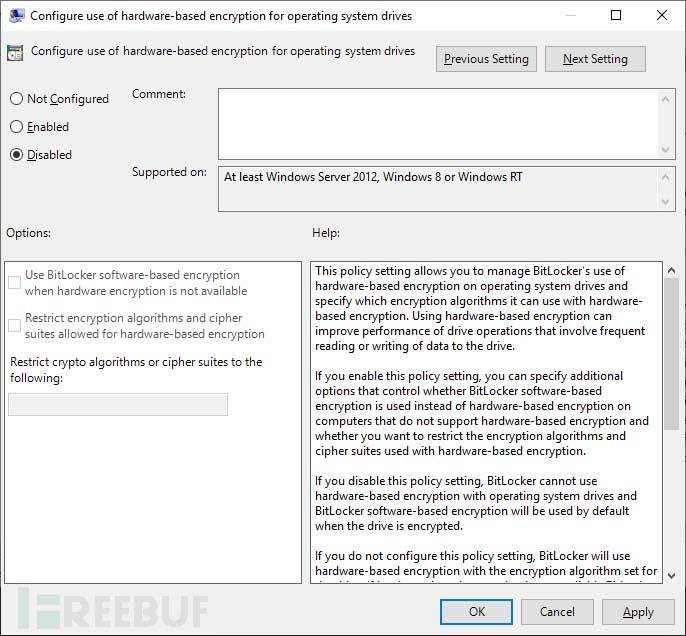

大多數(shù)現(xiàn)代的操作系統(tǒng)都提供軟件加密,允許用戶執(zhí)行全磁盤加密,其中,Linux、macOS、Android和iOS具備強大的軟件加密手段,但Windows上的BitLocker,由于其默認為硬盤加密,因此成為了該固態(tài)硬盤加密漏洞的犧牲品。

當使用 BitLocker 對Windows下的硬盤執(zhí)行加密時,如果操作系統(tǒng)探測到了接入的固態(tài)硬盤帶有硬件加密機制,則會默認使用BitLocker 執(zhí)行加密,而這種應用BitLocker加密的硬盤,也存在上述發(fā)現(xiàn)的加密繞過漏洞,且在此之前,BitLocker 軟件加密方式還沒有任何驗證過或被披露的密碼繞過缺陷。

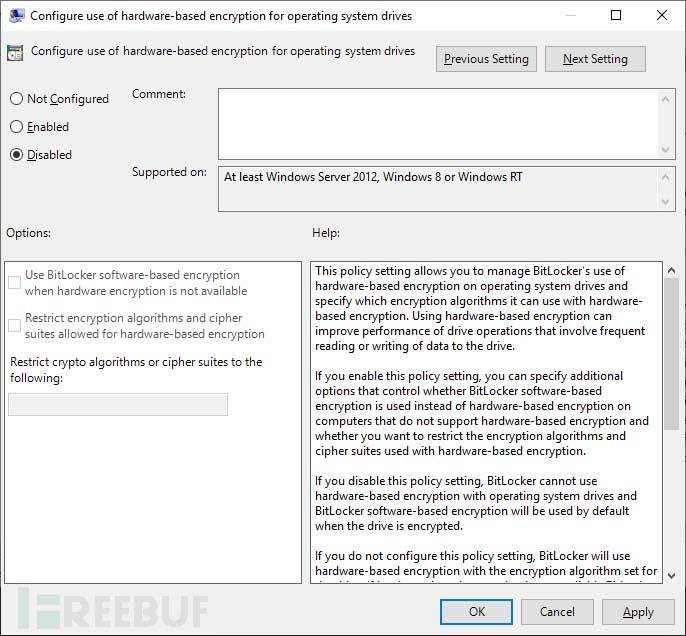

為了防止BitLocker 對固態(tài)硬盤的這種默認加密應用,研究人員建議用戶在“計算機配置\管理模板\ Windows組件\ BitLocker驅(qū)動器加密\操作系統(tǒng)驅(qū)動器”中,禁用一個名為“配置操作系統(tǒng)驅(qū)動器基于硬件的加密使用”的組策略。

影響產(chǎn)品

Crucial(英睿達) MX100, MX200 和 MX300固態(tài)硬盤

Samsung T3 和 T5 便攜版固態(tài)硬盤

Samsung 840 EVO 和 850 EVO 固態(tài)硬盤

|