һ��ǰ��

ͨ�^�]��Ͷ�f�����ļ��ǾW(w��ng)�j(lu��)�������õ�һ�N��ʽ����˷����]��������ÿ����ȫ�F꠶���Ҫ���c���]�ă�(n��i)�ݡ����dͨӍÿ�춼���յ���(sh��)�f���ⲿ�]�������˼��r�z�yÿ���]���Ƿ��А����ļ������dZInsight�F꠲��������еĸ��]������ϵ�y(t��ng)��ᘌ�ÿ���]��������ͨ�^�ӑB(t��i)�О�����ķ�ʽ�z�y�Ƿ�������{�����Ľ�B���ڲ��@��һ���¼��������乥���^�̡�

���������]���IJ��@�c����

���գ����d���]������ϵ�y(t��ng)���@��һ��ʹ�ø�Σword�����M�ж�������~�]�������������ͬһ�Ŀ�F꠳ɆT�������˰�ȫ�ˆT����ҕ���������]�������ķ�����棺

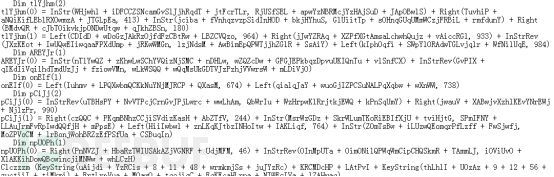

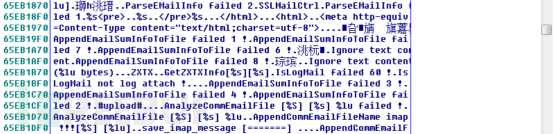

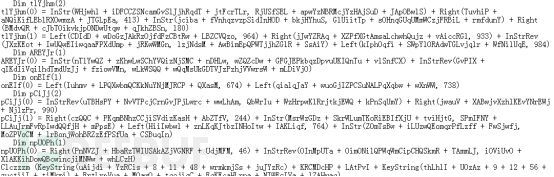

�ķ�������п��������Ŀ�������word�ļ��Є�(chu��ng)���M�̵Į����О飬����Ҳ�l(f��)�F(xi��n)�ˮ����ľW(w��ng)�j(lu��)�О飬���Բy�@��һ�����d������(j��ng)��ȫ�ˆT�Mһ�������l(f��)�F(xi��n)����word������ʹ���˺겡�����겡����vb���ɣ������˼��ܻ����ȷ�ʽ�ӱܚ�ܛ�ęz�y��Ҋ�D��

vb�_����(j��ng)�^����������Ȼ���Կ�����(li��n)�W(w��ng)�ĺ��E�����¶δ��a��Ҋhttp://��.com�ĺ��E��

���ú����_���ęn���Ԅ��\���_����ProcessExplorer�Ͽ�Ҋ���{(di��o)��cmd.exe��(zh��)���_�����

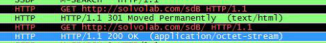

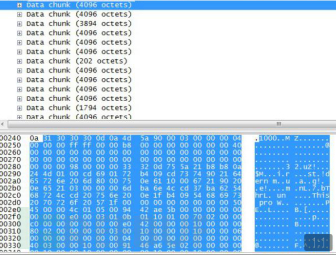

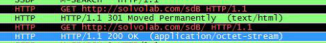

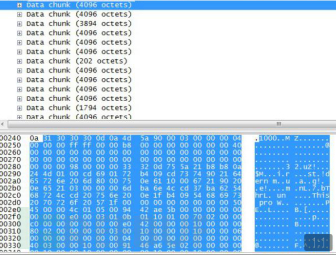

ԓ�_������ͨ�^dns��ԃ?n��i)��ɂ�����W(w��ng)ַ���B�ӳɹ���ͨ�^http���dexe�ļ����\�С�ͨ�^��ۙ���l(f��)�F(xi��n)���B��solvolab.com/sdB�@������W(w��ng)ַ�����dPE�ļ����\�С�data chunk�п�Ҋ�Ɉ�(zh��)���ļ���PE�^�еĘ��R���ֶΣ�

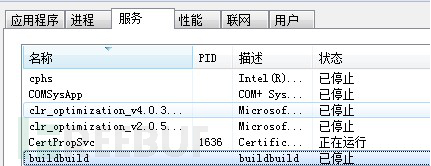

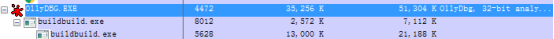

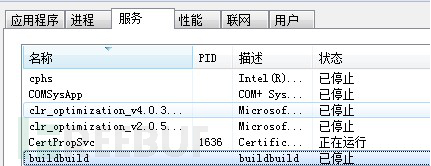

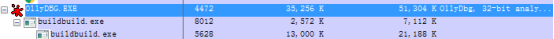

���d�ĿɈ�(zh��)���ļ����Ԅ��\�в����ӵ�����(w��)�����Q��buildbuild��

�������d�Đ���ӱ�����

�����d��buildbuild.exe�ӱ��M�з�������Ҫ�������£�

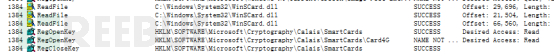

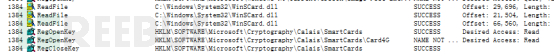

1.�Ѽ�smartcard��Ϣ

ԓ�ӱ�ͨ�^ע�Ա���ԃsmartCards��Ϣ��

���������Ҋ����ڲ���4G���ķ���(w��)�ṩ�̣��@ȡ̓�M���I���^���@���Ѽ�������Ϣ���О飺

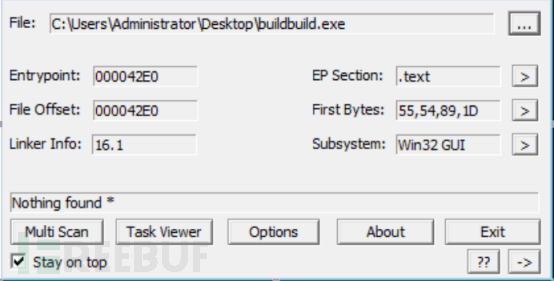

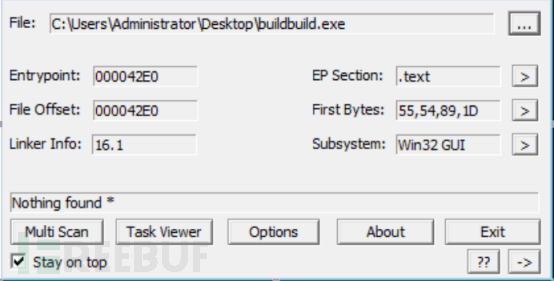

2.�Ԍ���

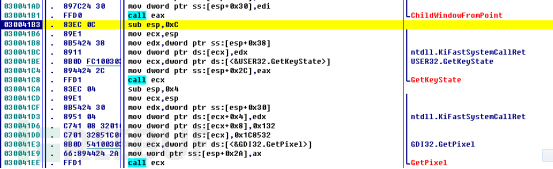

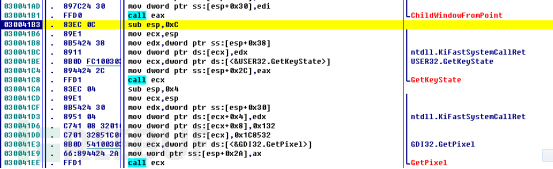

ԓ�ӱ���PEiD���@ʾ“��o�˚�”��Ҳ�]���κ��Z����Ϣ���Ɯy�鲻��Ҋ�Ě������п������Ԍ��ġ�

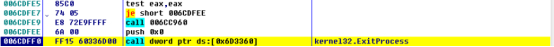

����]���ù����Ԅ�Ó����ֻ����Ó���{(di��o)ԇ�^���аl(f��)�F(xi��n)�@�����Č���߀�DZ��^��Ҏ(gu��)��˼·��

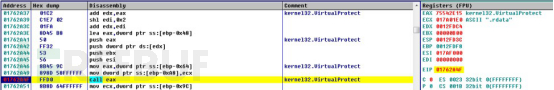

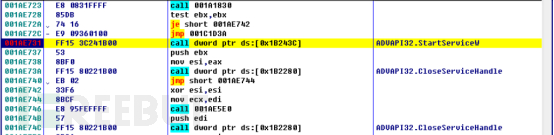

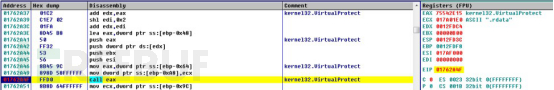

1) �{(di��o)��VirtualAlloc������^(q��)�η����(n��i)�棬�����ܵą^(q��)�Δ�(sh��)��(j��)���ܵ����Ԍ���(y��ng)�ă�(n��i)����g�����{(di��o)��VirtualProtect����(j��)�^(q��)�εČ����ă�(n��i)�������(qu��n)�ޣ�

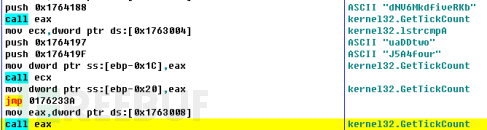

2) �{(di��o)��LoadLibrary���ddll���{(di��o)��GetProcAddress�քe�@ȡdll��Ŀ�˺���(sh��)��ַ��

3) �������ܺ�Ĵ��a��(zh��)�У����D001A1000��ŵĞ��a���.text�^(q��)�δ��a��

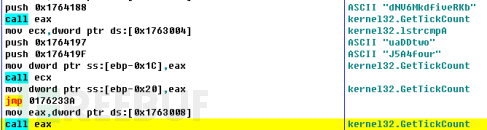

4) ���g������GetTickCount�ȷ��{(di��o)ԇ�ַ���

���l(f��)�F(xi��n)̎���{(di��o)ԇ��B(t��i)����ͨ�^��v�M�̵ķ�ʽ�ҵ����Y(ji��)�������M�̡��M�̱�vҲ�dz�Ҏ(gu��)�ַ���

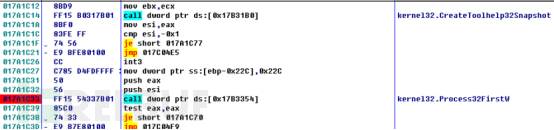

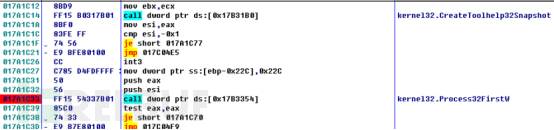

�{(di��o)��CreateToolhelp32Snapshot�����M�̿��գ�ͨ�^Process32FirstW��Process32NextW�M�б�v���ҵ���ǰ�M�̣�Ȼ��ͨ�^CloseHandleֱ�ӽY(ji��)���M�̡�

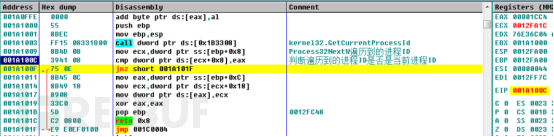

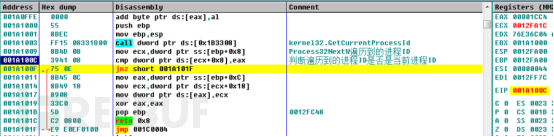

�Д��Ƿ�鮔ǰ�M�̵ķ��������ψDCall ebx����(sh��)�Ќ��F(xi��n)��ͨ�^�{(di��o)��GetCurrentProcessId�@ȡ��ǰ�M��ID���ͱ���ı�v�����M��ID���ȣ���ͬ���f����ǰ��v���M����Ϣ��Ŀ���M�̡�

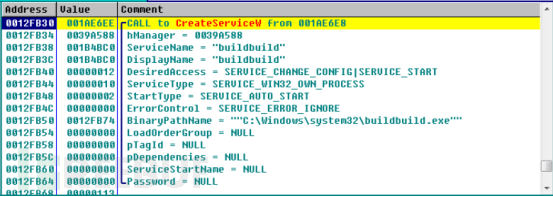

3.��(chu��ng)�����M��

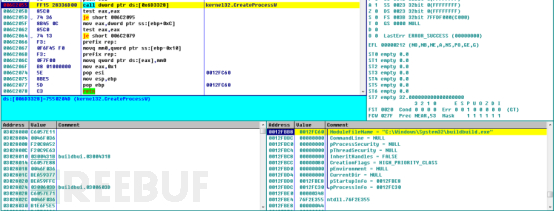

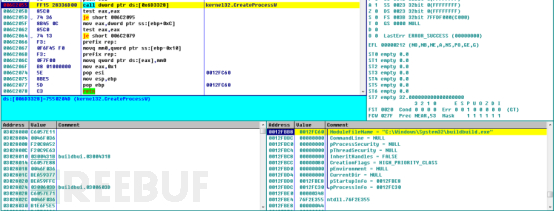

��ɔ_���������ԓ�ӱ����\���^���Е��{(di��o)��CreateProcessW��(chu��ng)�����M�̡�

�ڃ�(n��i)������CreationFlags��?y��n)��?×00000004��CREATE_SUSPENDED����ʹ���M�̄�(chu��ng)�����ԄӒ���Ȼ��ֱ����od���ҵ����M��̖attach�����{(di��o)ԇ���M�̡�

���M�̄�(chu��ng)���ɹ�������Ҫ���ܶ������M�����M�У������M�̌��˳���

���½Ԟ����M�����\�еĹ��ܡ�

4.��Ϣ�ռ���ϵ�y(t��ng)�O(ji��n)��

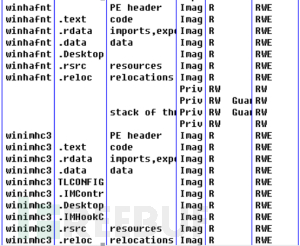

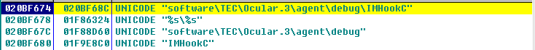

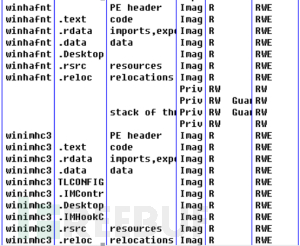

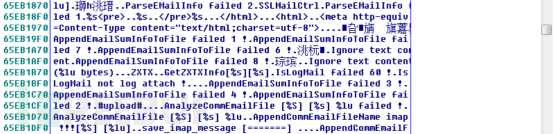

�ӱ��]���Լ����F(xi��n)ԓ���ܣ������{(di��o)���˵������ӑB(t��i)��winimhc3.dll��winbrohc.dll��winhafnt.dll�ȡ��@Щdll�� OCular Agent�a(ch��n)Ʒ����Ҫ�M����OCular Agent��һ��X�O(ji��n)��ܛ������SurveilStar Inc�_�l(f��)����(sh��)�ֺ�����T.E.C Solutions (G.Z.)Limited������ӛ�����]��,����ͼ��r��Ϣ,�W(w��ng)վ�L��,�����vʷ,Ӌ�����,�ļ������ȵȡ���ӑB(t��i)�쳣����ܛ�R�e�鐺��ܛ����

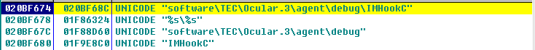

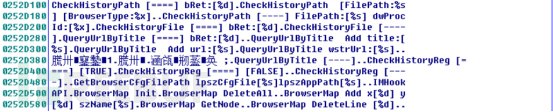

winimhc3�����@ʾ�ܶ�O(ji��n)�صĺ��E����IMHook��ö�e���ڵȣ�

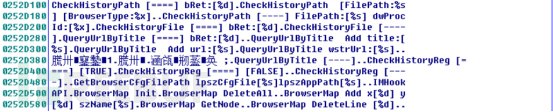

Winbrohc�Ќ��F(xi��n)�˺ܶ�O(ji��n)�ع����T���ļ���v���O(ji��n)�ؑ�(y��ng)�ó���(sh��)��(j��)���z����ܛ��������(sh��)��(j��)�졢��history�ļ���ע�Ա��ȡ�

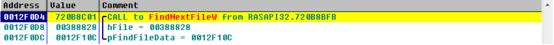

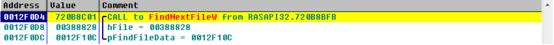

�{(di��o)��FindFirstFileW��FindNextFileW�M���ļ���v��

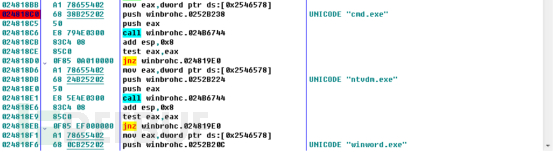

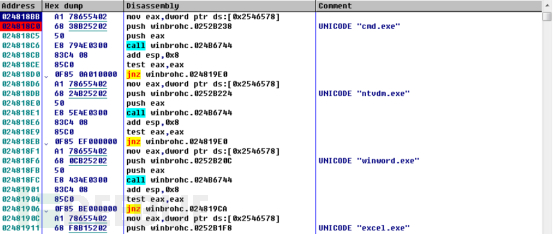

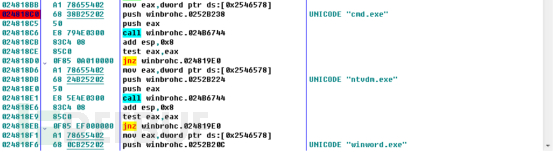

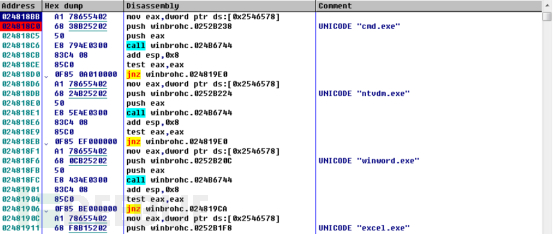

�O(ji��n)�ذ���explorer��cmd��winword�ڃ�(n��i)�Ķ�������

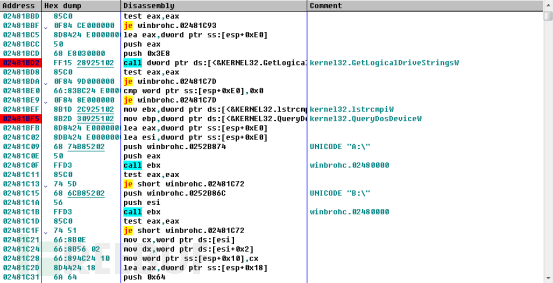

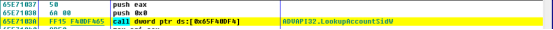

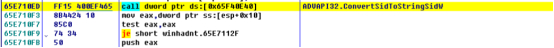

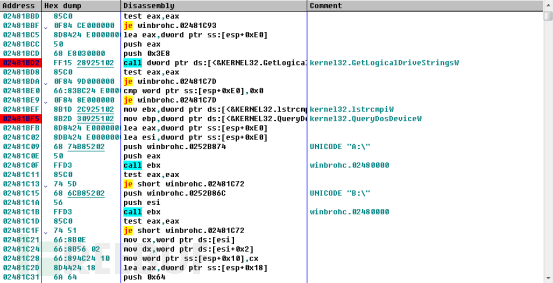

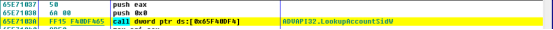

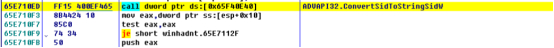

�@ȡ�űP��Ϣ��

�@ȡ���N�g�[�����ƱP�е��Ñ���Ϣ���vʷ��(sh��)��(j��)��

�z�y��ܛ��

�O(ji��n)��explorer��cmd�ȳ��ó���

�@ȡProcessToken�����(qu��n)��

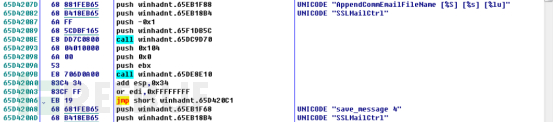

�����~����Ϣ��

�����~����Ϣ��

�O(ji��n)���]����

�O(ji��n)���]����

5.�Ԅh��

5.�Ԅh��

6.���ҏ�(f��)��

���ҏ�(f��)�Ƶ���c:\windows\system32Ŀ��£�Ŀ���Ǟ��˺��m(x��)��(chu��ng)������(w��)�ã�

6.���ҏ�(f��)��

���ҏ�(f��)�Ƶ���c:\windows\system32Ŀ��£�Ŀ���Ǟ��˺��m(x��)��(chu��ng)������(w��)�ã�

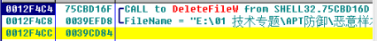

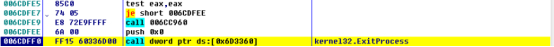

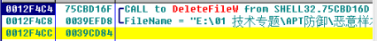

4F4�����OD�в�֪��c:\windows\system32\buildbuld.exe��

4F4�����OD�в�֪��c:\windows\system32\buildbuld.exe��

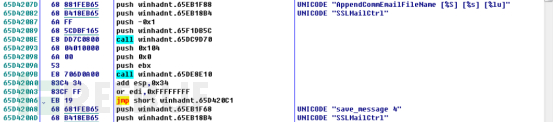

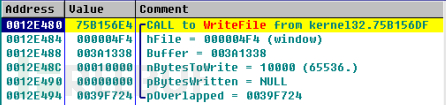

�@���^�̲��]��ֱ���{(di��o)��kernel32��WriteFile���F(xi��n)������ͨ�^�⚤����(sh��)SHFileOperationW���F(xi��n)��ԓ����(sh��)��K��ȥ�{(di��o)��WriteFile����(sh��)��

�@���^�̲��]��ֱ���{(di��o)��kernel32��WriteFile���F(xi��n)������ͨ�^�⚤����(sh��)SHFileOperationW���F(xi��n)��ԓ����(sh��)��K��ȥ�{(di��o)��WriteFile����(sh��)��

SHFileOperation��һ�N�⚤����(sh��)���������Ԍ��F(xi��n)���N�ļ����������ļ��Ŀ�ؐ���h�����Ƅӵȣ�ԓ����(sh��)ʹ�������dz����Σ���ֻ��һ��ָ��SHFILEOPSTRUCT�Y(ji��)��(g��u)�ą���(sh��)��ʹ��SHFileOperation( )����(sh��)�rֻҪ�ԓ���ýY(ji��)��(g��u)–SHFILEOPSTRUCT�����VWindows��(zh��)��ʲô�ӵIJ������Լ�������Ҫ��Ϣ�����ˡ�

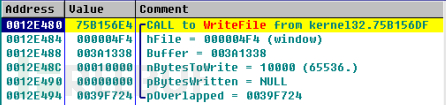

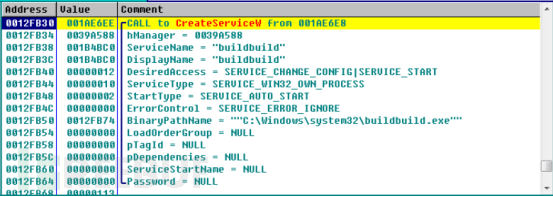

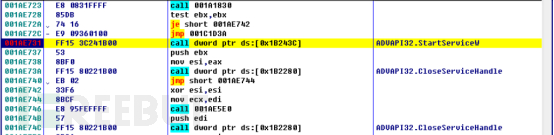

7.��(chu��ng)������(w��)

ʹ��֮ǰ���ҏ�(f��)�Ƶ�c:\windows\system32\buildbuild.exe�ļ���(chu��ng)������(w��)��

SHFileOperation��һ�N�⚤����(sh��)���������Ԍ��F(xi��n)���N�ļ����������ļ��Ŀ�ؐ���h�����Ƅӵȣ�ԓ����(sh��)ʹ�������dz����Σ���ֻ��һ��ָ��SHFILEOPSTRUCT�Y(ji��)��(g��u)�ą���(sh��)��ʹ��SHFileOperation( )����(sh��)�rֻҪ�ԓ���ýY(ji��)��(g��u)–SHFILEOPSTRUCT�����VWindows��(zh��)��ʲô�ӵIJ������Լ�������Ҫ��Ϣ�����ˡ�

7.��(chu��ng)������(w��)

ʹ��֮ǰ���ҏ�(f��)�Ƶ�c:\windows\system32\buildbuild.exe�ļ���(chu��ng)������(w��)��

�ġ��ӱ��������Y(ji��)

ԓ�ӱ������˺ܶ���ɔ_���������Ԍ��������M�̡����{(di��o)ԇ���Լ��{(di��o)�õ������O(ji��n)��ܛ����dll�ȵȡ������{(di��o)ԇ�^���аl(f��)�F(xi��n)ԓ�ӱ�������VirtualAlloc�����(n��i)�棬Ȼ��Ҫ��(zh��)�еIJ��ִ��a�����(n��i)���Ј�(zh��)�У�ͬ�rϲ�g�����call eax�ĺ���(sh��)�{(di��o)���ַ���ʹ�ßo��ʹ��IDA�ȹ��߲鿴����a߉��ֻ���������{(di��o)��

���ܱ��^��Ҏ(gu��)�����Dz��]���Լ����F(xi��n)�������{(di��o)���˵������ıO(ji��n)��ܛ���е�dll��һ���湦�ܴ��ȫ����һ����������Ĵ��a��Ҳ�����ɔ_�����Ч����

�塢�������h

�]�������Ƿdz��ձ��һW(w��ng)�j(lu��)����������I(y��)�յ��Ĺ����]��������ijһ�Fꠕr����Ҫ����ע�⣬�ܿ�������Ŀ�ĵĶ�������Ҫ���r�A(y��)�������шFӏ���������Ҫ�p�״��_�]���ĸ�����朽ӣ��������ļ��M�К�������Ҫ�rͨ�^ɳ���M�ЄӑB(t��i)�О�z�y��

buildbuild.exe�ӱ�MD5��

95240732d90027df7cb2c6c74804253b

�ġ��ӱ��������Y(ji��)

ԓ�ӱ������˺ܶ���ɔ_���������Ԍ��������M�̡����{(di��o)ԇ���Լ��{(di��o)�õ������O(ji��n)��ܛ����dll�ȵȡ������{(di��o)ԇ�^���аl(f��)�F(xi��n)ԓ�ӱ�������VirtualAlloc�����(n��i)�棬Ȼ��Ҫ��(zh��)�еIJ��ִ��a�����(n��i)���Ј�(zh��)�У�ͬ�rϲ�g�����call eax�ĺ���(sh��)�{(di��o)���ַ���ʹ�ßo��ʹ��IDA�ȹ��߲鿴����a߉��ֻ���������{(di��o)��

���ܱ��^��Ҏ(gu��)�����Dz��]���Լ����F(xi��n)�������{(di��o)���˵������ıO(ji��n)��ܛ���е�dll��һ���湦�ܴ��ȫ����һ����������Ĵ��a��Ҳ�����ɔ_�����Ч����

�塢�������h

�]�������Ƿdz��ձ��һW(w��ng)�j(lu��)����������I(y��)�յ��Ĺ����]��������ijһ�Fꠕr����Ҫ����ע�⣬�ܿ�������Ŀ�ĵĶ�������Ҫ���r�A(y��)�������шFӏ���������Ҫ�p�״��_�]���ĸ�����朽ӣ��������ļ��M�К�������Ҫ�rͨ�^ɳ���M�ЄӑB(t��i)�О�z�y��

buildbuild.exe�ӱ�MD5��

95240732d90027df7cb2c6c74804253b

|